理解rfid技术及其安全影响

在本文中,我们将深入研究rfid技术的复杂性,重点介绍其各种应用,同时揭示这些系统中可能存在的潜在安全隐患。

射频识别(RFID)是一种跨行业使用的基于无线电的标签技术。RFID技术在日常生活中有很多应用,包括但不限于:

· 非接触式支付

·赌场筹码

·行李追踪

·终端销售解决方案

·智能交通系统

·访问控制

·动物身份标识

·供应链货物追踪,如航空航天,国防,制造业,消费品包装和制药公司。

为了进一步理解,让我们将RFID细分为低频(125 kHz)和高频(13.56 MHz)。

· 高频设备面临着最严格的安全审查,因为它们被用于安全关键应用,比如支付。 它们通常支持加密操作和身份验证,工作距离较短,并且使用比低频设备更复杂的协议。

· 低频设备通常用于不太安全的应用,如跟踪行李或收费系统,这两种应用都需要较长的传输距离。

常见攻击场景

针对RFID设备的常见攻击有克隆、流量嗅探和非法操控、逆向工程、数据操控、拒绝服务、故障注入(https://www.riscure.com/security-tools/inspector-fi/)和侧信道分析(https://www.riscure.com/security-tools/inspector-sca/)。那么,如何实施这些攻击呢?

可以执行这些攻击的现成的安全评估工具非常多,我们建议参考近期在SAINTCON 2023上对它们的讨论(https://www.youtube.com/watch?v=FlAhh_aktWU)。虽然像Proxmark和Chameleon这样的工具已经为渗透测试人员、开发人员和业余爱好者所熟知多年,但像Flipper Zero这样的新工具也已经在社交媒体上得到了大量推荐。这引起了公众对它们的可用性和易用性的关注,在加拿大甚至有人提议禁用它们。

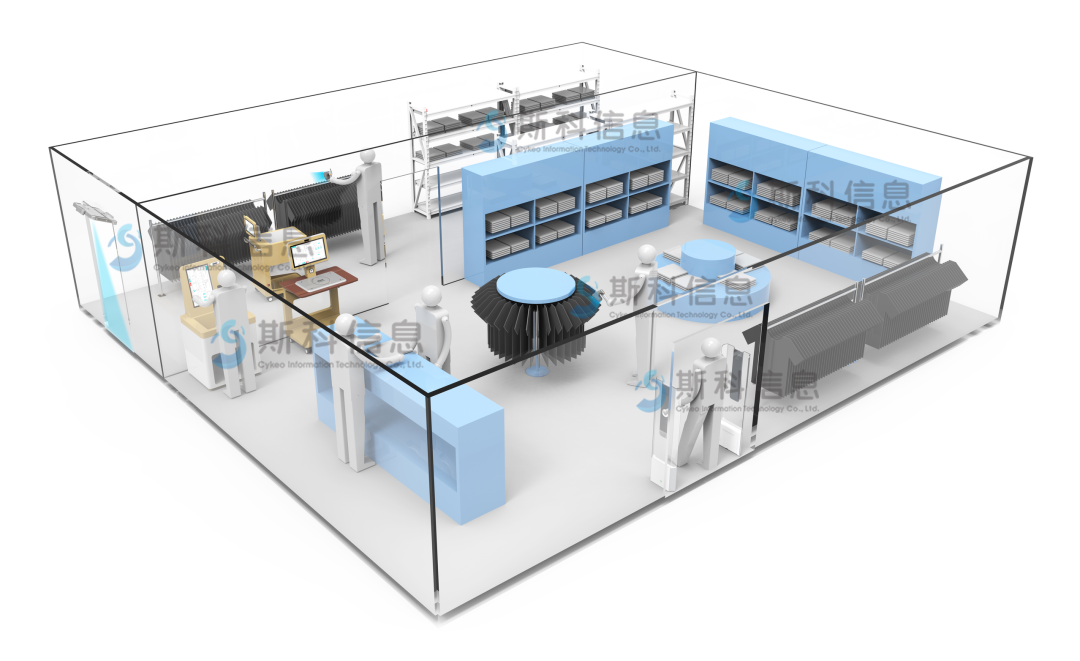

RFID的工作原理

让我们进一步探讨RFID的工作原理。常见的体系结构包括RFID设备、与之交互的读卡器以及读卡器与之通信的后端。RFID设备可能以不同的方式接收电力,这取决于它们的应用。在追踪器的场景下,RFID设备可以在内部供电,使其能够连续传输数据。当由读卡器供电时,RFID设备仅在被读取时运行和消耗电力。攻击者可以根据他们的目标扮演这些角色中的任何一个,模拟RFID设备、读卡器或后端服务。

安全影响

想象一下这样一个场景:你想进入一个你没有被授权进入的建筑。访问控制是基于使用低频RFID工卡的权限系统。当工卡接近用于控制门锁的读卡器时,这些工卡就会被供电并响应。如果您可以通过工卡信息找到某人,并找到可以接近他们的场景,那么您可以携带恶意RFID读卡器来捕获工卡上的数据。当您接近工卡持有人时,恶意读卡器会启动与工卡的通信,就好像工卡持有人将其呈现给门的读卡器一样。当您将此数据呈现给锁着的门上的读卡器时,它的行为就好像您呈现了一个合法的工卡。所以如果您捕获数据并尝试自己进入建筑物,则可以在本地执行此攻击,或者可以将数据发送给合作者,后者在中继攻击中使用它来打开门。在此场景中,模拟读卡器和RFID工卡已经结合起来以获得对锁定设施的访问权限。

RFID的另一种攻击涉及到DoS(拒绝服务)和克隆攻击的结合。这种情况可能会发生,例如,如果小偷的目标是窃取带有RFID跟踪标签的个人物品。 由于它从内置电池中获取电力,攻击者可以想办法切断标签的电源,移除标签本身,或者干扰它的信号。在没有可能移除标签的情况下,攻击者也可能想给自己时间带着他人物品离开。他们可以使用恶意读卡器读取标签,通过将相同的数据放入第二个标签来克隆它,最后将他人物品放入法拉第屏蔽包中轻松带走。

RFID已经在许多行业中成为一种有用的追踪技术,博彩行业中的RFID应用颇具代表性。为了防止伪造赌场筹码,RFID允许建立程序芯片检测机制,使它几乎不可能被复制。关键点不是简单地将RFID放入芯片;它对整个体系结构进行改造,以防止硬件受到攻击。通过实现健壮的加密协议和身份验证机制,赌场可以保护其RFID系统的完整性,并确保仅授予授权访问。这种完善的安全机制最大限度地降低了潜在漏洞的风险,而这些漏洞可能会损害RFID技术在防止假冒和维护赌场运营完整性方面的有效性。

登录

登录

注册

注册